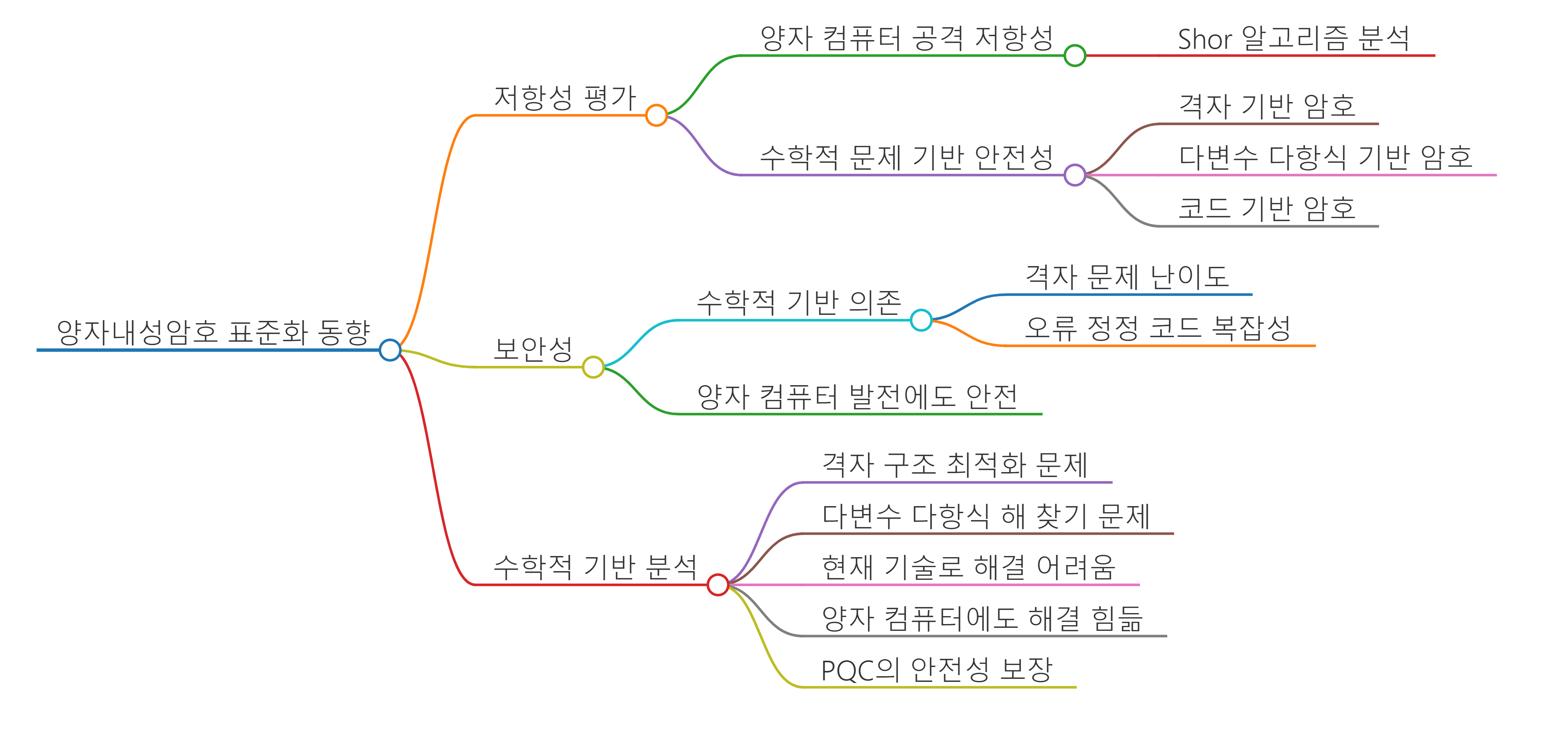

(개념) 양자컴퓨팅 환경에서 안전하게 암호기술을 이용할수 있도록 기존과 다른 새로운 수학적 난제에 기반한 암호

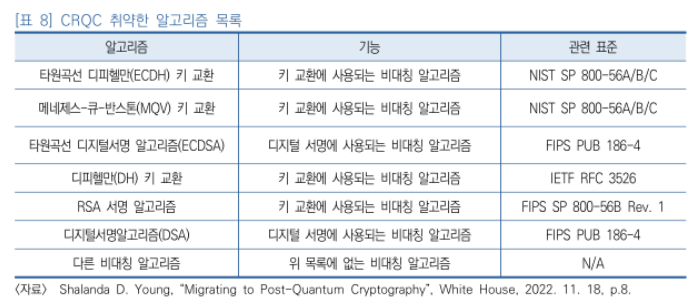

- 보안 서비스의 기밀성(Confidentiality), 무결성(Integrity), 인증(Authentication), 부인방지(Non -repudiation)를 제공하기 위해 현재 많이 사용 중인 공개키 기반 구조는 공개키 암호 알고리즘의 수학적 난제를 풀기 어렵다는데 기반하여 안전성을 보장함

암호 방식

양자내성암호는 문제의 복잡성에 기반하여 여러 방식으로 나뉜다.

- 다변수기반(Multivariate-based)

- 정의: 유한체 위에서 계산되는 다변수 함수의 어려움을 기반으로 한 암호 방식.

- 특징: 암·복호화 과정이 다항식 계산으로 이루어져 전력 분석 등의 부채널 공격에 강함.

- 응용: 주로 전자서명 시스템에서 활용

- 코드기반(Code-based)

- 정의: 선형 코드(linear code)의 디코딩 문제의 어려움에 기반한 암호 방식.

- 특징: 연산 속도가 빠르지만 키 크기가 매우 크다는 단점이 있음.

- 예시: McEliece 암호 시스템.

- 격자기반(Lattice-based)

- 정의: 격자 위에서 특정 문제(예: 가장 가까운 벡터 문제(CVP), 짧은 벡터 문제(SVP))를 해결하기 어려운 점을 기반으로 한 암호 방식.

- 특징: 동형암호(Homomorphic Encryption), 함수 암호(Function Encryption), ID 기반 암호(IBE) 등 다양한 응용 가능.

- 장점: 계산 효율성과 보안성 간의 균형이 뛰어나며, 상업적 응용 가능성이 높음.

- 아이소제니기반(Isogeny-based)

- 정의: 두 타원 곡선 간의 아이소제니(isogeny) 관계를 구하는 문제의 어려움에 기반한 암호 방식.

- 특징: 연산 속도가 느리고 효율성이 떨어지지만, 키 크기가 작아 특수 환경에서 사용 가능.

- 해시기반(Hash-based)

- 정의: 해시 함수의 안전성을 기반으로 한 전자서명 방식.

- 특징: 양자 컴퓨터 환경에서도 출력 길이를 늘려 안정성을 유지할 수 있음.

- 예시: Merkle 서명 체계(Merkle Signature Scheme).

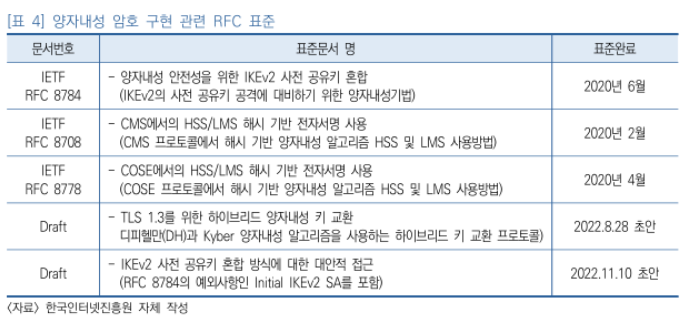

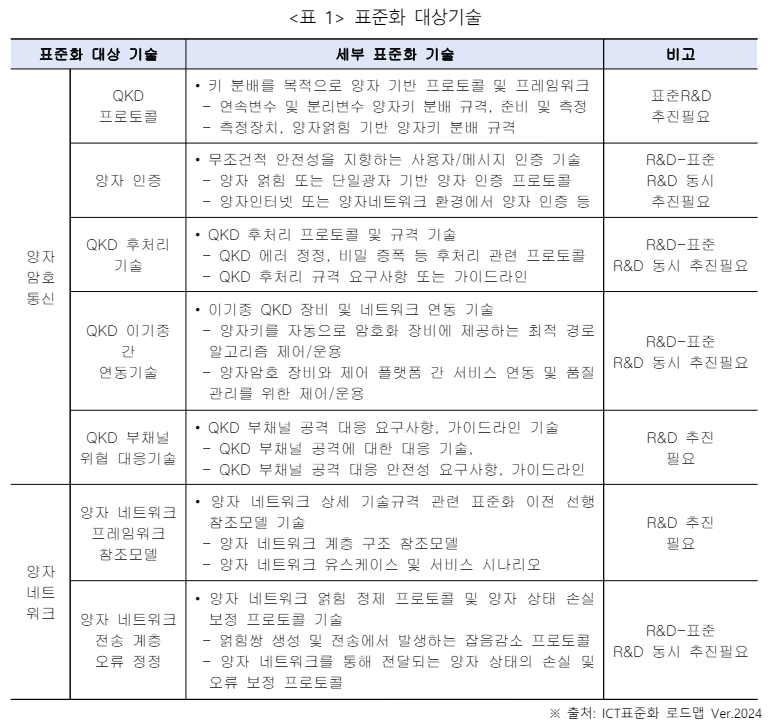

양자통신 분야에서 주도적 표준화 역할을 수행하기 위한 체계적 추진체계의 필요성에 따라, 2022년 12월 NIA·ETRI·KT·SKT·NSR 등이 참여하는 양자통신 프로젝트그룹(PG225)이 통신망 기술위원회(TC2) 산하에 신설되었다. 양자키 분배망의 공공기관 도입·운영 가이드가 TTA 고유 표준으로 2023년 12월 신규 제정되었다. 또 양자내성암호를 지원하는 전송망 프레임워크, 양자키 분배망 연동 시험 요구사항 등의 국내 표준화 활동을 하는 한편, ITU-T SG13, SG17, ETSI ISG QKD 등 국제표준화기구에서 제정된 국제표준안을 국내로 들여오는 준용 표준화 작업을 수행하고 있다.

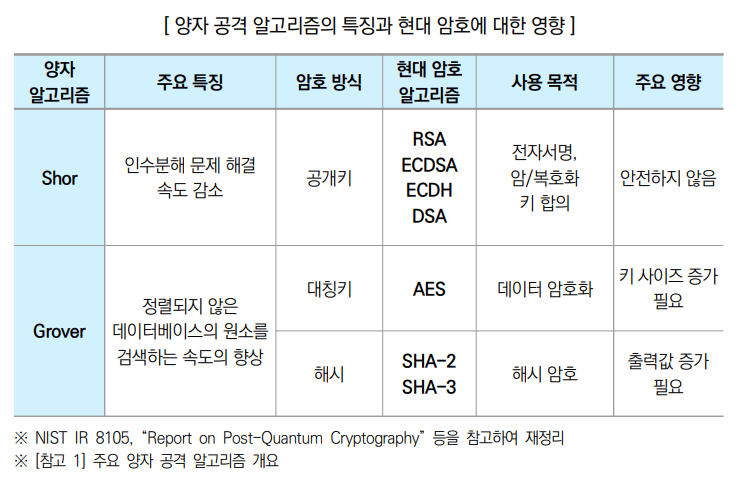

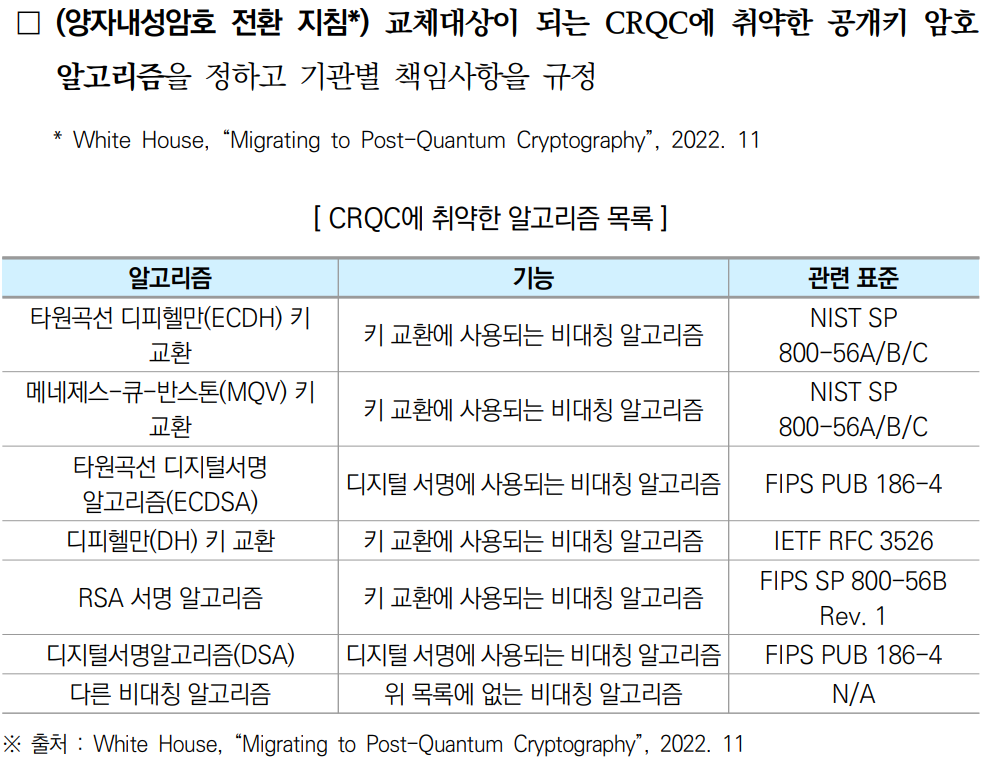

양자컴퓨터의 기술적 발전이 가시화되고 있으며, 향후 금융, 에너지, 제약, 화학 분야 등에 기술적인 혁신을 가져다 줄 것으로 기대하고 있다. 하지만 쇼어 양자 알고리즘을 이용하면 현재 사용 중인 공개키 암호가 해독 가능한 것이 입증되면서, 암자컴퓨터 발전으로 인한 통신, 금융거래, 인터넷 상거래 등에 직접적인 위협이 될 것으로 예상되고 있다. 이를 위해 미국 국가표준기술연구소(National Institute of Standard and Technology: NIST) 주도로 양자컴퓨터의 암호공격에 대응할 수 있는 양자내성 암호 알고리즘을 공모하여 2022년 7월에 4개의 표준 후보 알고리즘을 발표하였으며, 2024년에 표준화가 완료될 예정이다. 양자내성 암호 표준화에 맞춰 미국 정부는 2035년까지 정부기관의 공개키 기반 암호시스템을 양자내성 암호로 전환하는 정책을 발표하면서 암호기술을 교체하기 위한 준비작업도 활발히 진행하고 있다. 본 고에서는 양자컴퓨터의 암호해독 위협에 대응하기 위한 미국과 유럽 등의 양자내성 암호로의 전환 동향에 대해서 살펴본다.

- 발행일 :2023.03.08

- 글쓴이 :성윤기

StreamDocs

www.itfind.or.kr

https://www.fsec.or.kr/bbs/detail?menuNo=242&bbsNo=11606

금융보안원

[금보원2024-4Q] 전자금융과 금융보안 제38호 보안연구부 2024-12-17

www.fsec.or.kr

'03.Security' 카테고리의 다른 글

| 인공지능 - 보안 - 생성형 AI (1) | 2025.01.01 |

|---|---|

| 정보보안 - 위협 모델링 - AI/ML 시스템 및 종속성 위협 모델링 (0) | 2025.01.01 |

| 양자 암호 - 쇼어 (Shor) 알고리즘, 그로버(Grover) 알고리즘 (0) | 2024.12.27 |

| 정보보안 - 제로 트러스트 (Zero Trust) 2.0 (3) | 2024.12.27 |

| OT 보안 - 운영 기술 사이버 보안 원칙 (Principles of Operational Technology Cyber Security) (2) | 2024.12.24 |