철통 인증 지침(제로트러스트 가이드라인) 2.0 (2024.12.03.)

* 철통 인증(제로트러스트, Zero Trust)는 정보체계 등에 대한 접속 요구가 있을 때 연결망이 이미 침해된 것으로 간주하여 “절대 믿지 말고, 계속 검증하라(Never Trust, Always Verify)”는 새로운 보안 개념임

제1장 제로트러스트 가이드라인 2.0 개요

| 제1절 | 가이드라인 2.0 발간 배경 8

| 제2절 | 가이드라인 2.0 목적 및 구성 14

| 제3절 | 가이드라인 2.0 주안점 17

제2장 제로트러스트 보안 모델 및 도입 필요성

| 제1절 | 제로트러스트 아키텍처 보안 모델 22

| 제2절 | 기업은 왜 제로트러스트를 도입해야 하는가?28

제3장 제로트러스트 성숙도 모델 및 세부역량

| 제1절 | 제로트러스트 성숙도 모델 2.0 35

| 제2절 | 제로트러스트 성숙도 모델 기반 보안 세부역량51

| 제3절 | 제로트러스트 성숙도 모델 기반 구현 방안

90

제4장 제로트러스트 도입 준비 방안

| 제1절 | 제로트러스트 아키텍처 도입 고려사항 106

| 제2절 | 제로트러스트 아키텍처 도입을 위한 조직 내 역할 및 목표 설정 120

| 제3절 | 제로트러스트 아키텍처 구성 방안 128

| 제4절 | 제로트러스트 아키텍처 도입 준비 예시 139

제5장 제로트러스트 도입 수준 분석

| 제1절 | 제로트러스트 성숙도 기반 도입 수준 분석 150 | 제2절 | 제로트러스트 침투 시험 기반 효과성 분석 170

부록

| 제1절 | 용어 및 약어 정의 184

| 제2절 | 국내 기업 제로트러스트 인식 수준 194

| 제3절 | 제로트러스트 아키텍처 참조 모델 실증 사례202

| 제4절 | 미 연방정부 제로트러스트 도입실증 현황 216

| 제5절 | 성숙도 모델 개념 229

| 제6절 | ISMS-P 인증기준과 제로트러스트 성숙도 모델 연계 234

| 제7절 | 참고 문헌 240

□ 가이드라인 2.0 목적 및 주안점

□ 제로트러스트 보안 모델 및 구성요소

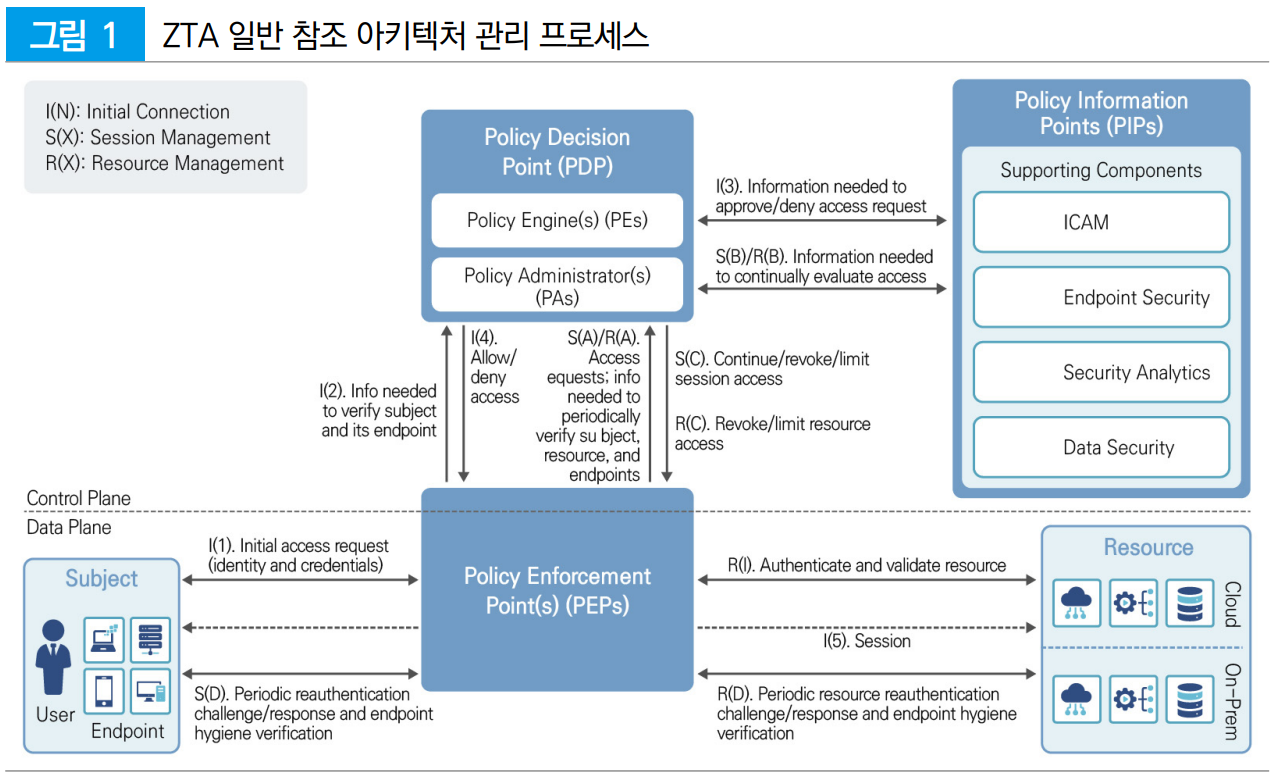

○ (제어 영역, Control Plane) 제로트러스트 아키텍처의 접근제어 정책이 결정되는 논리적 공간으로 정보 및 해당 결과 교환

- 정책결정지점(PDP)*과 정책시행지점(PEP)**에서 통신을 통해, 접근 주체가 요청하는 기업 리소스에 대한 접근 허용 여부를 판단

* 정책 엔진(PE, Policy Engine)과 정책 관리자(PA, Policy Administrator)로 구분

** 데이터 영역에서 접근 주체가 기업 리소스에 접근하고자 할 때 결정된 정책에 따라 연결하거나 종료하는 역할 담당

○ (데이터 영역, Data Plane) 정책이 시행됨으로써 접근 주체가 기업의 리소스에 접근하는 논리적 공간

○ (정책정보지점, Policy Information Point) 신뢰도 판단용 데이터를 제공하는 역할 담당

- 정책 결정을 내리는데 활용하기 위해 수집한 사용자, 기기 및 기타 정책 관련 정보 제공

(구성요소) 코어 컴포넌트* 및 지원 컴포넌트(PIP, Policy Information Point)**로 구성되며 각 구성요소가 협력하여 보안 정책을 실행

* 코어컴포넌트 : 정책 엔진(PE, Policy Engine), 정책 관리자(PA, Policy Administrator), 정책 집행 지점(PEP, Policy Enforcement Point) 등

** 지원 컴포넌트 : ID관리(ICAM : Identity, Credential, and Access Management) 시스템, 엔드포인트 보안, 보안 분석, 데이터 보안 등

(ZTA 관리 프로세스) 사용자나 장치가 리소스에 접근하기 위해 거쳐야 하는 과정으로 초기연결, 세션관리 및 리소스관리로 구분

□ 제로트러스트 성숙도 모델 2.0

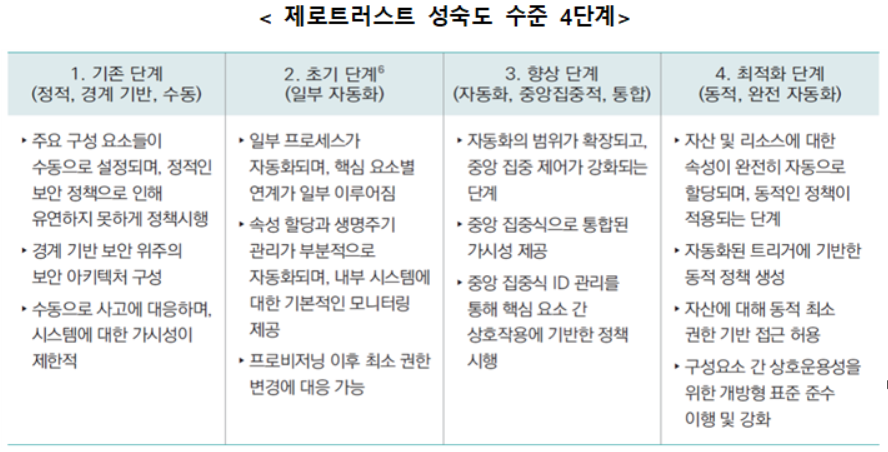

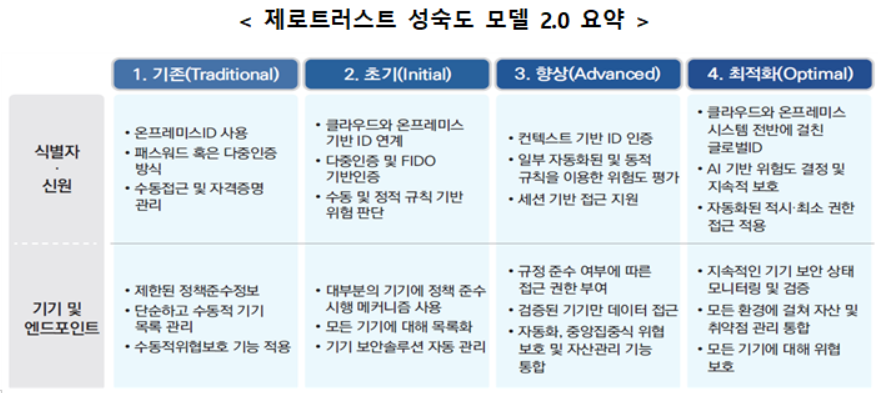

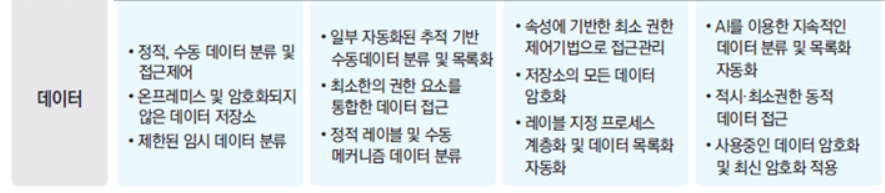

○ (제로트러스트 성숙도 모델) 조직의 현재 성숙도를 이해하고, 이를 향상시키기 위해 필요한 구체적인 행동 계획 수립 시 사용

- (활용) 조직의 보안 위협 대응 능력 향상, 변화하는 사이버 위협 환경에 효과적 적응 및 체계적인 로드맵 마련, 구체화된 개선‧최적화 가능

- (구성) 美 CISA의 4단계 성숙도 모델과 NSA의 성숙도 개선 문서 등을 참고하여 성숙도 모델 2.0으로 고도화

보도자료 - 과학기술정보통신부

소식 보도자료 공유하기 인쇄 TOP

www.msit.go.kr

'03.Security' 카테고리의 다른 글

| 양자 암호 - 양자 내성 암호 알고리즘 (PQC) (2) | 2024.12.27 |

|---|---|

| 양자 암호 - 쇼어 (Shor) 알고리즘, 그로버(Grover) 알고리즘 (0) | 2024.12.27 |

| OT 보안 - 운영 기술 사이버 보안 원칙 (Principles of Operational Technology Cyber Security) (2) | 2024.12.24 |

| 포렌식 - 차량 디지털 포렌식 (2) | 2024.12.11 |

| 다크넷(웹) (9) | 2024.12.10 |