(개념) 「클라우드서비스 보안인증제도는 「클라우드컴퓨팅 발전 및 이용자 보호에 관한 법률」제23조의2에 따라 정보보호 수준 향상 및 보장을 위해 보안인증기준에 적합한 클라우드서비스를 인증하는 제도

“정보보호ㆍ소프트웨어 인증제도 개선방안(과기정통부, 2024.4.25)”에 따른 제도 개선사항을 반영한 보안인증 신청서를 수정 게시합니다.

○ 인증평가 신청 서류

- 클라우드컴퓨팅서비스 보안인증 신청서 1부(최초평가, 갱신평가)

- 클라우드컴퓨팅서비스 보안인증 사후평가 신청서 1부(사후평가)

- 클라우드컴퓨팅서비스 보안인증 자산관리대장 1부

- 클라우드컴퓨팅서비스 보안인증 명세서 1부

- 클라우드컴퓨팅서비스 보안운영 명세서 1부

- 취약점 점검 및 침투테스트 동의서 1부

- 법인/개인 사업자 등록증 1부

- 중소기업확인서 또는 중견기업확인서 1부(인증수수료 지원 희망시)

- 국세, 지방세 완납 증명서 1부(인증수수료 지원 희망시)

- 인증평가 일부 생략 신청서(인증수수료 할인 희망 시)

- 인증평가 일부 생략 시 증빙 서류(인증수수료 할인 희망 시)

- 클라우드 보안인증 취약점 자체점검 명세서(취약점 자체점검 해당 시)

□ 근거 : 정보보호ㆍ소프트웨어 인증제도 개선방안(과기정통부, 2024.4.25)

□ 주요 개선사항

o 인증절차 효율화 및 소요기간 단축

o 2024년도 클라우드 보안인증 수수료 지원 확대

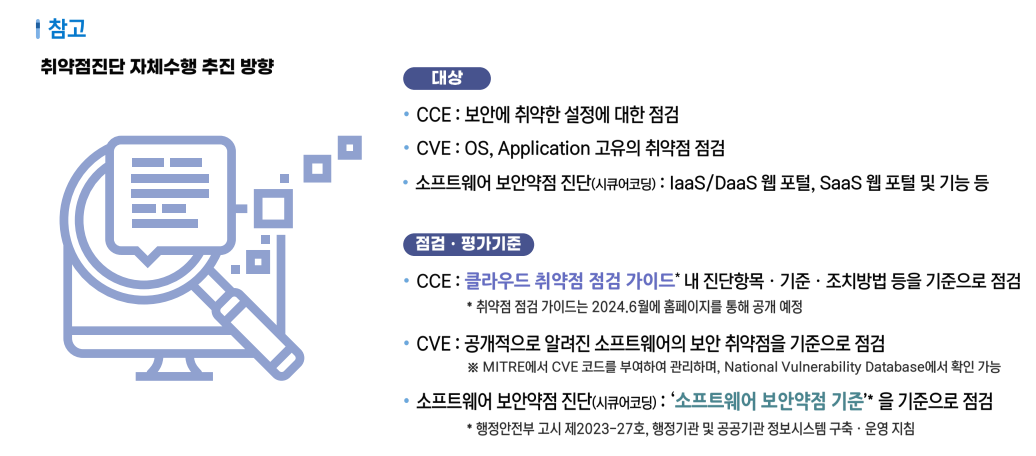

o 클라우드 보안인증 취약점 자체점검 확대 시행

o 멀티클라우드 인증 평가 방식 개선

멀티클라우드 평가 방식

□ 변경 사항

○ 인증 받은 SaaS서비스를 동일 구성ㆍ환경으로 다른 IaaS에 추가 구축하는 경우, 주요 변경사항 등에 대하여 서면으로 점검

- 인증 비용 : (기존) 유료 → (변경) 무료

□ 신청서류

○ 멀티클라우드 신청 공문 1부

○ 보안인증서 변경 신청서 1부

○ 보안인증서 재발급 신청서 1부

○ 클라우드 보안인증 멀티클라우드 신청서 1부

○ 클라우드 보안인증 멀티클라우드 현황보고서 1부

○ 클라우드컴퓨팅서비스 보안운영 명세서 1부

○ 클라우드컴퓨팅서비스 보안인증 자산관리대장 최신본 1부

○ 클라우드 보안인증 취약점 자체점검 명세서 1부

○ 추가 구축한 SaaS 서비스가 이용 중인 IaaS* 계약서 1부

* 보안인증을 받은 IaaS 사업자가 제공하는 가상환경 위에 클라우드 시스템을 구축하여야 함

□ 수행 절차

○ 신청기업은 추가 구축한 서비스 구성ㆍ환경에 대해 신청서류를 작성하여 공문으로 제출

- 추가 구축된 서비스는 기존에 인증받은 서비스와 동일한 구성ㆍ환경이어야 하며, 기업에서 제출한 자료를 기반으로 동일 서비스 여부 및 보안인증기준 적합 유무 판단

- 서면 점검 결과 및 인증위원회 심의에 따라 인증범위 포함 여부 결정

□ 적용 대상

○ ’24년 6월 7일 이후 멀티클라우드 인증을 신청하는 서비스

□ 유의사항

○ 동일 구성ㆍ환경의 멀티 클라우드를 운영하는 SaaS서비스이므로, 하나의 인증서 내에서 인증범위가 추가된 것으로 관리

- IaaS별로 서비스명 또는 인증서를 별도 관리하려는 경우, 별개의 서비스로 판단되어 개별 관리 대상이 됨

○ 서면 점검 및 인증위원회 안건 상정 등을 위해 필요 시, 제출 자료에 대한 보완 요청 및 추가 증빙자료 제출 등을 요청할 수 있음

○ 멀티클라우드 신청을 통해 인증 범위 및 인증서를 변경한 SaaS 서비스는 차년도 (가칭)샘플링 현장 점검 수행 대상이 됨

클라우드 보안인증 등급제 고시 개정안 행정예고 (2022.12.29)

<국가기관등의 시스템 중요도 분류>

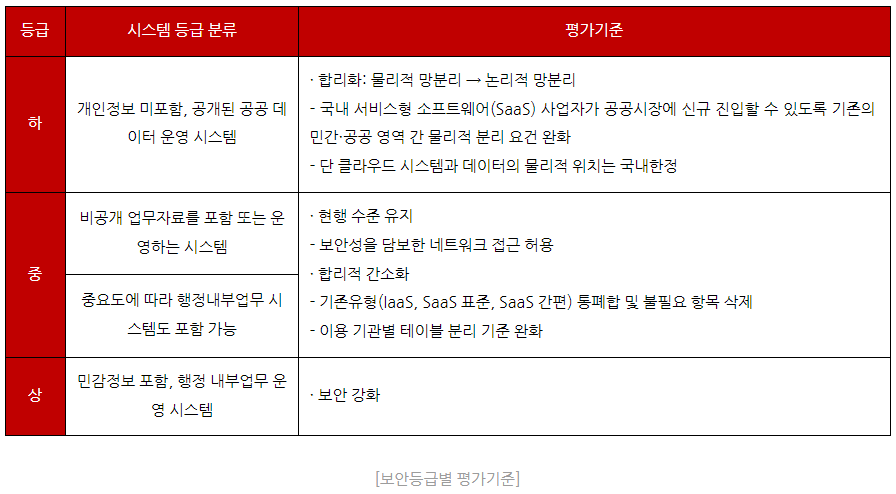

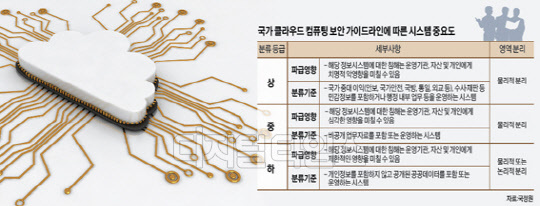

민간 클라우드를 이용하고자 하는 국가‧공공기관은 시스템 중요도 분류 기준 및 절차에 따라 시스템을 상‧중‧하 등급으로 자체 분류한다.

하등급은 개인정보를 포함하지 않고 공개된 공공 데이터를 운영하는 시스템,

중등급은 비공개 업무자료를 포함 또는 운영하는 시스템,

상등급은 민감정보를 포함하거나 행정 내부업무 운영 시스템으로 분류할 계획이다.

다만, 클라우드 시장 신규 창출과 공공 서비스의 품질 제고를 위해 행정 내부업무 운영 시스템은 시스템 중요도에 따라 중등급으로도 분류할 수 있도록 한다.

<클라우드 서비스 보안인증 평가기준>

클라우드 사업자에 대한 보안인증 평가기준은 등급별로 차등화하여. 기존 평가항목 기준으로

상등급 평가기준은 보완‧강화하고,

중등급 평가기준은 현행수준을 유지하는 한편,

하등급 평가기준은 합리적으로 완화한다.

특히, 하등급 시스템에 대해서는 국내 서비스형 소프트웨어(SaaS)사업자가 공공 시장에 신규 진입할 수 있도록 기존의 민간‧공공 영역간 ‘물리적 분리’ 요건을 완화하여 ‘논리적 분리’를 허용한다. 다만, 클라우드 시스템 및 데이터의 물리적 위치를 국내로 한정하는 요건을 검증하기 위한 평가항목은 추가한다.

한편, 중등급 시스템은 행정 내부업무 운영 시스템도 중요도에 따라 중등급으로 분류할 수 있게 됨에 따라 보안성을 담보한 네트워크 접근을 허용하고 내‧외부망 접근‧활용 등에 대한 실증‧검증을 통해 세부 평가기준을 보완할 계획이다. 뿐만 아니라, 기존유형(IaaS, SaaS표준, SaaS간편)에 대해서도 업계 애로사항을 반영하여 상벌규정 등 불필요한 평가항목은 통폐합 및 삭제하였으며, 클라우드 멀티테넌트 특성(다중이용자 사용)을 고려하여 이용기관별 테이블 분리 기준을 완화하는 등 합리적으로 규제를 간소화하였다.

https://zdnet.co.kr/view/?no=20230207093729

CSAP 등급제 어떻게 바뀌나…"기존 IaaS 인증은 중등급 인정"

업계 간 이견이 많았던 클라우드 보안인증(CSAP) 등급제가 시행됐다. CSAP 등급제는 기존 방침대로 '하등급' 시스템을 먼저 시행하며, 상·중등급은 공...

zdnet.co.kr

하등급에 한해 논리적 망분리가 허용됨에 따라 외산 CSP들의 공공시장 진입이 가능해지자 기존 물리적 망분리 요건 충족을 위해 투자했던 국내 CSP들에 대한 역차별 논란이 일었다. 하등급만 실증을 거치지 않는 것에 대해서 보안성 우려도 제기됐으나 제도는 그대로 시행됐다. 다만 의견수렴 과정에서 제기된 암호화 보안정책 수립, 백업 데이터 물리적 위치의 국내 한정 등은 반영됐다.

상·중·하등급 동시 시행을 요구했던 국내 CSP들은 이제 상·중등급의 빠른 실증이 필요하다는 데 한 목소리를 낸다. 자칫 CSAP 제도로 인해 공공 클라우드 프로젝트 발주가 늦어질 우려가 있기 때문이다.

http://www.dt.co.kr/contents.html?article_no=2023020202109931081002

외산 진입 코앞… 클라우드 보안인증 `상·중 등급 실증` 서둘러야

국내 클라우드 업계의 '뜨거운 감자'로 떠올랐던 CSAP(클라우드 보안인증) 등급제가..

www.dt.co.kr

https://eiec.kdi.re.kr/policy/materialView.do?num=234056&topic=L&pp=20&datecount=&recommend=&pg=

클라우드 보안인증 등급제 고시 개정안 행정예고 | 경제정책자료 | KDI 경제정보센터

과학기술정보통신부는 클라우드 보안인증 등급제 도입을 위한 ‘클라우드컴퓨팅서비스 보안인증에 관한 고시’ 개정안을 12.29(목)~1.18(수)까지 행정예고한다고 밝혔다. - 민간 클라우드 이용이

eiec.kdi.re.kr

2021년인가요? 정부가 ‘행정·공공기관 정보 자원 클라우드 전환·통합 추진계획’을 발표했었습니다. 이름 엄청 길죠. 쉽게 설명 드리면요. 그냥 서버 놓고 데이터 저장하던 기관들아 너네 앞으로 클라우드로 바꿔 앞으로 점진적으로 바꿔 이런 거였습니다.

이때까지만 해도 그렇게 큰 갑론을박은 없었어요. 클라우드야 잘 아시다시피 장기적으로 보면 사용량에 따라 돈을 내니까 비용 절감 효과가 있죠. 그래서 그냥 서버 하나 통으로 설치하는 것보다 쓰는 만큼 내는 게 예산 절감에도 낫다는 이야기입니다. 세금으로 운영되는 기관이니까 당연한 움직임이기도 하고요.

또 한 가지는 많은 공공기관이 대단할 거라 생각하지만 전산실, 되게 작은 전산실에서 서버 관리하고 보안 취약하고 이런 것도 있었어요. 그리고 예전에 설치한 서버, 한 20년 전 90년대에 설치한 서버랑 스토리지가 나이 먹고 있는 것도 클라우드 전환의 발판이 됐고요. 그래서 여러 가지 측면에서 피할 수 없는 흐름이에요. 일리가 있었습니다.

그런데 상황이 좀 애매해졌습니다. 정확히는 논란이 일었어요. 클라우드 보안인증 등급제 영어로 ‘CSAP’ 등급제라고 하는데요. 예전에는 간편이나 표준 이렇게 인증 체계로 갔었다면 이제는 등급에 따라서 공공 클라우드 사업에 들어갈 수 있는 영역이 조금씩 달라집니다.

특히 여기서 주목할 것은 이제까지 공공시장 진출이 힘들었던 외국계 클라우드 서비스 제공사, 영어로는 ‘Cloud Service Provider’. 즉 CSP의 공공 진출이 가능해진다는 거죠. 그러니까 등급제로 바꾼 이유가 표면적으로는 기존 인증 제도가 너무 오래 걸린다. 너무 팍팍하다, 채워줘야 되는 게 많다, 이런 설명이었고요.

바뀐 것 자세히 볼게요. 말씀드린 대로 예전에는 간편, 표준 이렇게 인증을 받는 체계였다면 이제는 상, 중, 하 3가지 등급으로 나눕니다. 등급이 뭐냐면 시스템을 중요도 기준으로 세우는 거예요. 가장 중요한 상 등급, 그다음 중 등급 좀 덜 중요한 하 등급, 이렇게 줄을 세워서 가장 덜 중요한 하 등급은 논리적 망 분리죠.

여기서 기억하실 건 ‘논리적’ 이것을 허용한다는 게 중요해요. 그래서 하 등급의 범위는 ‘개인정보를 포함하지 않고 공개된 공공데이터를 포함 또는 운영하는 시스템’ 이렇게 기억을 하고 있습니다. 쉽게 말하면 개인 정보까진 들어가지 않는데 조금 덜 중요한 데이터가 들어있는 시스템, 그래서 하 등급이고요. 또 이 하 등급은 2월부터 바로 시행을 합니다. 그 위 레벨인 상, 중 등급은 올해 안으로 시행하고요.

쟁점은 말씀드린 망 분리에요. 외국물이 든다는 게 여기서 시작을 해요. 등급제의 시행 전에는요 클라우드 서버를 민간하고 공공 존으로 나누는 물리적 망 분리만 허용했습니다. 거칠게 표현하면 기관이 클라우드를 위해 쓰는 서버-네트워크-보안장비 이거를 민간이랑 분리해서 써야 된다는 거예요.

CSP가 운영하는 클라우드 센터랑 별개로 공공기관용 센터로 각각 좀 망을 나눠달라. 물리적으로 떼 달라, 가르마를 이렇게 쳐달라 이런 말이었습니다. 이게 우리나라 CSP는 되게 자유롭게 하고 있었는데 외국계 CSP는 좀 힘들었어요. 아주 못하는 건 아니지만 이제 별도로 클라우드 서버를 이제 따로 따는 게 한계가 있으니까 공공 존을 만드는 데도 조금 어려움이 있었다 이런 얘기가 들렸습니다. 하지만 말씀드린 대로 이제는 장벽을 낮춰서 하 등급, 논리적 망 분리를 풀어주니까 외국계 CSP도 들어올 수 있는 겁니다.

이 논리적 망 분리 개념은 조금 어렵습니다. 쉽게 표현을 해드릴게요. 하나의 서버 안에서 가상화. 이제 가상화 서버에 접속해서 작업하는 방식. 논리적으로 망을 분리하는 개념이에요. 서로 이별해 있으니까 보안은 물리적 망 분리가 좋고, 편의성으로는 같이 안에서 돌리니까 논리적 망 분리가 유리하다 이렇게 업계는 보고 있습니다.

여기서 논란은 우리나라 CSP들이 문제를 제기하면서 불거졌어요. 왜 논리적 망 분리 풀어주냐? 공공시장까지 외국계가 가져가냐. 뭐, 이런 거예요. 근데 앞서 말씀드린 대로 효율성 측면에서는 논리적. 보안 측면에서는 물리적. 이렇게 되니까 사실 가르마가 안 쳐지죠. 옳고 그름을 따지기가 힘든 거예요. 장단점이 있는데 어쨌든 한 쪽 편, 논리적 망 분리를 풀어준 꼴이 되니까 국내 업체분들이 하소연하는 것도 일리가 있는 거고요. 억울하다는 거죠.

그래서 민간 클라우드 시장으로 조금 눈을 돌려야 하는데요. 민간 클라우드 시장은 이미 외국계가 다 잡아먹은 상태입니다. 2021년 기준으로 아마존. 아마존 웹서비스(AWS). 그러니까 AWS가 점유율 한 62.1%. 그다음에 마이크로소프트 애저(Azure)가 12%. 네이버가 아마 그다음 3위 7% 정도입니다. 80% 가까이가 외국계가 이미 민간은 장악하고 있는 거죠.

국내 CSP분들은 공공 클라우드 사업에 좀 투자를 많이 했어요. 아까 말씀드린 망 분리 관련 투자도 많이 한 걸로 알고 있고, 그다음 이때까지 입찰이나 서비스도 좀 커스터마이징을 많이 해주시고 신경을 썼던 걸로 얘기가 많이 들려오고 있습니다. 억울하다고 하소연하시는 분들 또 많이 만나봤고요. 이해합니다.

국내 CSP들은 한 가지 또 논리를 내세웠어요. 우리나라 데이터가 해외로 빠져나갈 수 있다, 이런 우려를 내세우고 있어요. 그래서 정부도 받아들였습니다. 고시에 클라우드 시스템, 그리고 백업시스템 및 데이터와 이를 위한 관리, 운영 인력의 물리적 위치는 국내로 한정한다. 이렇게 안전장치를 좀 표시를 해 놨어요. 해외 유출을 막겠다는 거죠.

하지만 외국계 CSP도 가능합니다. 지금 리전을 한국에 두고 있기 때문에 국내에 인력과 시설을 둘 수 있는 셈이죠. 그래서 국내 CSP는 억울함이 배가 되고 있는 상황이라고 보시면 되겠습니다.

사실 적용 전까진 아무것도 몰라요. 모든 건 그렇습니다. 해봐야 압니다. 시도하기 전까진 아무것도 모르고 사업공고도 아직 제대로 나오지 않은 상태라서 너무 걱정하시는 거 아니냐는 말도 나와요. 그래도 주사위는 던져졌고, 정책이기 때문에 엎을 수는 없습니다.

https://byline.network/2023/03/0322_multi/

[멀티버스] 우리나라 공공 클라우드 시장의 움직임 - Byline Network

안녕하세요. 이진호입니다. 얼마 전 미국에 다녀왔어요. 미국 출장을 다녀왔는데요. 미국은 역시 대단하더라고요....

byline.network

https://www.etnews.com/20240328000257

글로벌 SW 연합 BSA, “CSAP 중 등급도 논리적 망분리 허용해달라”…과기정통부에 '규제 완화' 요

아마존웹서비스(AWS), 마이크로소프트(MS), 오라클, IBM 등 빅테크가 소속된 글로벌 소프트웨어(SW) 기업 연합체 BSA가 우리 정부에 클라우드컴퓨팅서비스 보안인증(CSAP) 중 등급도 논리적 망분리를

www.etnews.com

https://isms.kisa.or.kr/main/csap/notice/?boardId=bbs_0000000000000004&mode=view&cntId=82

KISA 정보보호 및 개인정보보호관리체계 인증 클라우드 보안인증제 자료실

클라우드 보안인증 제도 개선사항 설명회(2024.5월) 발표자료 및 FAQ를 게시합니다. ===================================================== □ 근거 : 정보보호ㆍ소프트웨어 인증제도 개선방안(과기정통부, 2024.4.

isms.kisa.or.kr

https://zdnet.co.kr/view/?no=20250407163300

"AWS·구글 그만 찾자"…유럽 3사, 클라우드 독립 생태계 구축

유럽 클라우드 기업들이 아마존웹서비스(AWS)와 마이크로소프트, 구글클라우드의 시장 독점에 대응하기 위해 자체 클라우드 생태계 구축에 나섰다. 7일 IT 업계에 따르면 프랑스와 독일, 영국 클

zdnet.co.kr

'05.Network' 카테고리의 다른 글

| 6G (16) | 2025.06.07 |

|---|---|

| 데이터센터 - 전력 계통 영향 평가 (0) | 2025.04.09 |

| 데이터센터 - 코로케이션 (0) | 2025.04.04 |

| 클라우드 컴퓨팅 - 보안 - CSAP(클라우드 보안인증) 수수료 개편안 (0) | 2025.02.23 |

| 클라우드 컴퓨팅 - NaaS - CNaaS(Campus Network as a Service) (0) | 2025.01.20 |