728x90

반응형

한국인터넷진흥원(KISA)은 5월 28일, ‘MS 익스체인지 서버 취약점 악용 분석 사례 기술보고서’를 발표하고, 취약점을 악용한 공격기법과 피해기업 사례를 분석한 연구자료를 공개했다.

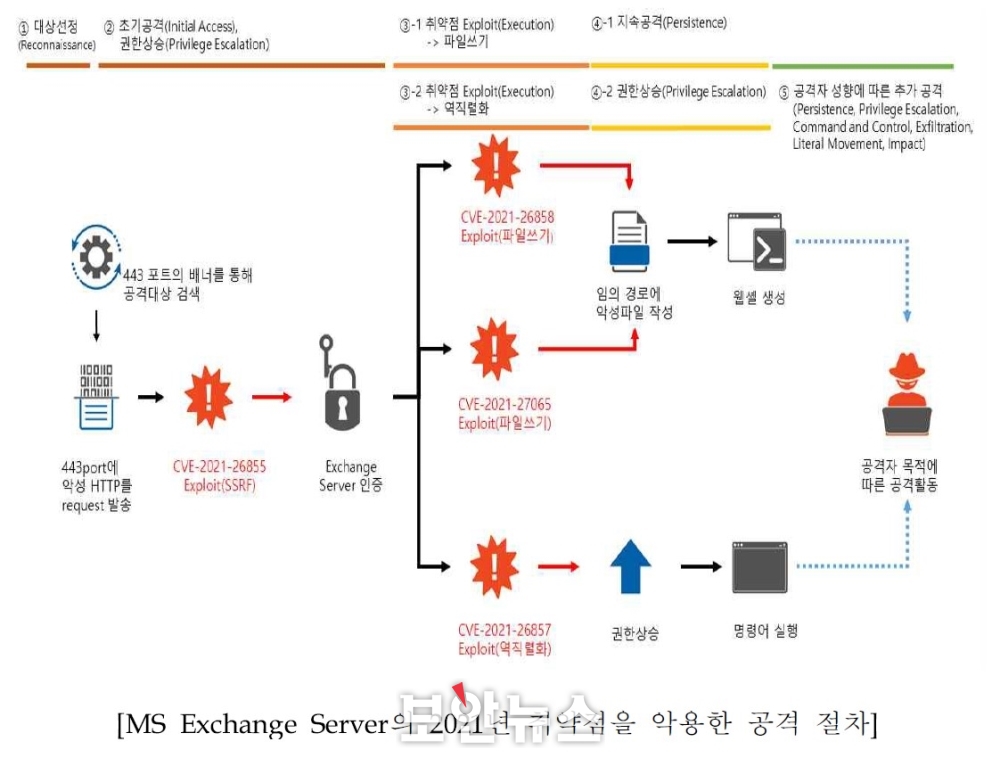

MS 익스체인지 서버 취약점 악용한 공격기법 개요

1. 대상선정(Reconnaissance)

대상선정은 공격자가 공격 성공 가능성이 높은 대상을 찾는 단계다. 취약점 스캐너 도구, 온라인 스캔 정보 사이트를 활용하기도 하고, 직접 무작위 포트 스캔 등을 통해 취약한 메일 서버를 파악한다. 공격자는 이를 통해 2021년 3월에 발표된 패치를 적용하지 않은 MS 익스체인지 서버를 사용하는 기업을 공격 대상으로 선정할 수 있다.

2. 초기공격(Initial Access), 권한상승(Privilege Escalation)

공격자는 메일서버의 취약점(CVE-2021-26855)을 공격할 수 있는 공격코드(PoC) 등을 이용해 공격을 수행하며, 성공시 메일서버에 침투할 수 있는 일부 권한을 획득하게 된다.

3-1. 파일 쓰기 취약점 실행(Execution)

공격자는 임의의 경로에 파일을 생성하거나 수정할 수 있는 파일 쓰기 취약점(CVE-2021-26858 또는 CVE-2021-27065)을 악용한다. 공격자는 이를 발판으로 4-1에서 웹셸을 생성하고 추가 공격을 할 수 있다.

3-2. 역직렬화 취약점 실행(Execution)

공격자는 메일서버에 침투한 후 3-1의 방법을 사용하지 않더라도 역직렬화 취약점(CVE-2021-26857, 직렬화된 수신 데이터를 다시 객체로 변형하는 과정에서 발생하는 취약점)으로 관리자 권한을 획득해 시스템을 장악할 수 있다. 이후 공격자는 4-2의 공격방법을 이어간다.

4-1. 지속공격(Persistence)

공격자는 3-1에서 파일 쓰기 취약점을 사용했으며, 이를 통해 공격자는 웹셸을 생성하거나 업로드했다. 이후 공격자는 이 웹셸을 통해 메일서버에 지속적으로 접근했다.

4-2. 권한상승(Privilege Escalation)

공격자는 3-2의 역직렬화 취약점을 통해 시스템 관리자 권한을 획득했다. 따라서 공격자는 메일서버를 향후 공격자가 원하는 대로 사용하기 위해 다양한 추가 공격이 가능하다. 실제 공격자는 추가 공격을 위한 다양한 시스템 명령어들을 수행했는데, 그중 대표적인 것으로 배치파일(.bat)이나 파워쉘 스크립트를 사용해 주기적으로 악성코드에 계속 감염될 수 있는 환경을 만드는 것이었다.

5. 추가공격

공격자는 이후 자신의 목적에 따른 공격을 수행했다. 해외에서는 이번 취약점으로 랜섬웨어에 감염된 기업사례가 많았지만, KISA가 분석했던 국내 피해기업의 경우 내부 침투목적의 원격제어 악성코드들의 전파 흔적이나 랜섬웨어 감염은 없었다고 보고서는 밝혔다.

사례분석 1 : 아웃룩 통한 2차 감염 시도

공격자가 취약한 MS 익스체인지 서버를 공격할 때 특정 취약점(CVE-2021-26855)을 반드시 사용하지만, 그 이후 어떤 취약점(파일 쓰기 취약점, 역직렬화 취약점)을 악용하느냐에 따라 공격방법을 2가지로 구분할 수 있다. 이번 사례는 파일 쓰기 취약점(CVE-2021-26858 또는 CVE-2021-27065)을 악용한 경우다.

공격자는 검색을 통해 대상을 물색한 후 취약점(CVE-2021-26855) 공격코드를 주입해 메일서버 권한을 획득했다. 이후 OAB(Offline Address Book) 설정 파일에 한줄 웹셸을 삽입해 내부 전파를 시도했다.

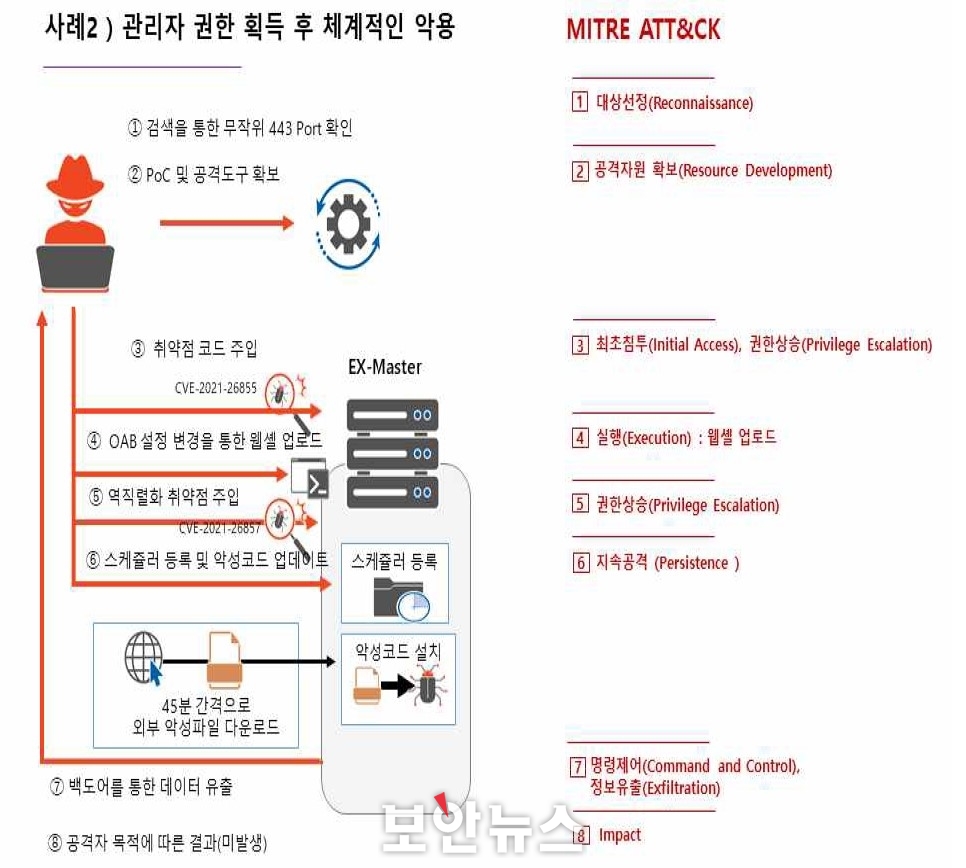

사례분석 2 : 관리자 권한 획득 후 계정정보 유출

공격자는 사례 1과 같이 취약점 코드(CVE-2021-26855)를 주입해 또 다른 피해기업의 익스체인지 서버에 침투했다. 앞선 사례와 달리 이 기업을 공격한 이는 웹셸을 통해 악성코드를 업로드하고, 관리자 권한 획득을 위한 침투를 이어갔다는 점이다. 이 과정에서 공격자는 역직렬화 취약점(CVE-2021-26857)을 사용했으며, 관리자 권한으로 악성행위를 하는 파워쉘 코드를 윈도우 스케줄러에 등록했다.

파워쉘 코드는 주기적으로 추가 악성코드를 다운받아 실행하는 내용으로, 공격자는 이를 통해 원하는 목적의 악성코드를 추가로 설치하거나 최신 버전으로 유지할 수 있었다. 이러한 방법을 이용해 공격자는 IIS에서 호출하는 dll 형태의 백도어 악성코드를 설치해 IIS 계정정보를 유출한 것으로 추정된다.

국내 기업들도 당했다! MS 익스체인지 서버 취약점 사고사례 살펴보니

미국에서 역대급 해킹사고로 손꼽히고 RSA 콘퍼런스에서 새로운 제로데이가 발표되자 5분 만에 해커들이 스캔을 시작하기도 한 ‘MS 익스체인지 서버(MS Exchange Server) 취약점’ 사고가 당초 알려

www.boannews.com

728x90

'03.Security' 카테고리의 다른 글

| 해킹 (Hacking) - 경쟁조건(Race Condition) 공격 (0) | 2023.07.13 |

|---|---|

| 해킹 (Hacking) - 데이터 변조 공격 (Data-oriented Attack) (0) | 2023.07.13 |

| 해킹 (Hacking) - log4j (0) | 2023.07.13 |

| 해킹 (Hacking) - 퍼징(fuzzing) (0) | 2023.07.13 |

| 해킹 (Hacking) (0) | 2023.07.13 |