728x90

반응형

1. 해킹 :

1) 컴퓨터 네트워크의 보안 취약점을 찾아내어 이를 악의적으로 이용하는 행위

2)시스템 관리자가 구축해 놓은 보안망을 무력화시키거나, 시스템 관리자 권한을 불법적으로 획득 및 악용해 다른 사용자에게 피해를 주는 일체의 행동

2. 최근 해킹 공격의 특징 : 자동화 / 에이젼트화 / 분산화 / 은닉성

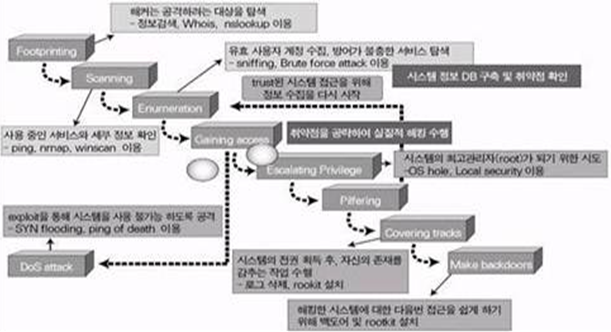

3. 해킹을 시도하기 위한 공격 단계

(1) Footprinting : 공격대상의 정보수집 / DNS,IP,ACL,보안장비,H/W,인증방법 (Whois, nslookup)

(2) Scanning : 공격대상 서비스 및 세부정보 확인 / OS,동적호스트,제공서비스 및 포트 (Winscan, Ping)

(3) Enumeration : 사용자계정 및 취약점 수집 / 라우팅 테이블,SNMP (Null session, DumpACL)

(4) Gainning : 공격대상 접근시도 및 접근권한획득 / 패스워드 도청, 패스워드 파일 획득 (tcpdump, pwdump2)

(5) Escalation Priviledge : 관리자 접근권한획득 / 관리자에 대한 정보 수집 (PW crack)

(6) Pilfering : 정보재수집 / 사용자에 대한 정보 재수집 (Trust)

(7) Covering Track : 침입증거인멸 /로그/감사정보 (Log삭제,rootkit)

(8) Creating Backdoor : 재침입준비 (cron, AT)

1. 해킹의 주요유형 및 기법

(1) 프로그램 취약점을 이용한 공격

1) Buffer Overflow공격 : 실행중인 프로세스의 실행흐름을 바꿔서 자신이 원하는 코드실행

2) Race Conditioning : 관리자의 권한으로 실행되는 프로그램 중간에 자신의 작업 실행

3) Format String : C언어의 포맷스트링의 취약점 이용한 공격기법

4) Web Application공격 : OWASP 10의 보안위협

(2) 프로토콜 취약점을 이용한 공격

1) DoS : 서비스 거부공격

2) Sniffing : 네트워크 상에서 자신이 아닌 다른 상대의 Packet교환을 도청

3) Spoofing : 임시 사이트를 통해 사용자의 시스템권한을 획득하여 정보탈취

4) 세션하이재킹 : 세션ID의 무작위 추출공격

(3) 악성코드

- 바이러스(자기복제&시스템손상), 트로이목마, 백도어, 웜(자기복제)

(4) 사회공학적 해킹기법

- 인간기반, 컴퓨터기반

728x90

'03.Security' 카테고리의 다른 글

| 해킹 (Hacking) - log4j (0) | 2023.07.13 |

|---|---|

| 해킹 (Hacking) - 퍼징(fuzzing) (0) | 2023.07.13 |

| 정보보안 - 보안관제, 침해사고 대응 - SOAR (Security Orchestration, Automation and Response) (0) | 2023.07.13 |

| 정보보안 - 보안관제, 침해사고 대응 (0) | 2023.07.13 |

| 정보보안 - 보안관제, 침해사고 대응 - 인공지능 (0) | 2023.07.13 |