주요 요구사항

1)스캔 대상의 폭과 정밀도 :

OSS가 또 다른 OSS를 캡처하는 Deep License의 검증 및 패키지별 종속성.

2)스캔 가능한 프로그래밍 언어(패키지 관리자) 및OS 배포 범위 :

소스코드/바이너리, 패키지/컨테이너, 서버, 임베디드/웹 등에 대한 대응 범위로대응 범위가 넓어도 정밀도가 나쁘면 문제 발생함.

3)검출부의 투시도 정밀도, DB 내 데이터와의 매칭 정밀도 : 검출의 백그라운드에서 도출되는 약성 ID, 패키지 ID 등 Key 정보가 되는 중간데이터의 유무 등을 포함

4) 취약성 DB의 양과 품질 : NVD 이외의 DB의 출처를 얼마나 가지고 있는지.

5)취약성 감지 후의 핸들링, 유용성

6)새로운 취약성이 감지되었을 때의 통지 기능 및 유연성 : 검사에 의해 검출된 취약점의 시각화와 사용자가 사용하지 않는 부분의 검출 결과 배제.

7)탐지된 취약점의 트리아지 기능 유무.

8)스캔 및 DB 구축 시의 처리 속도.

9)CI/CD 플랫폼과의 연계 가능 여부.

10)각종 시스템과의 연계 가능

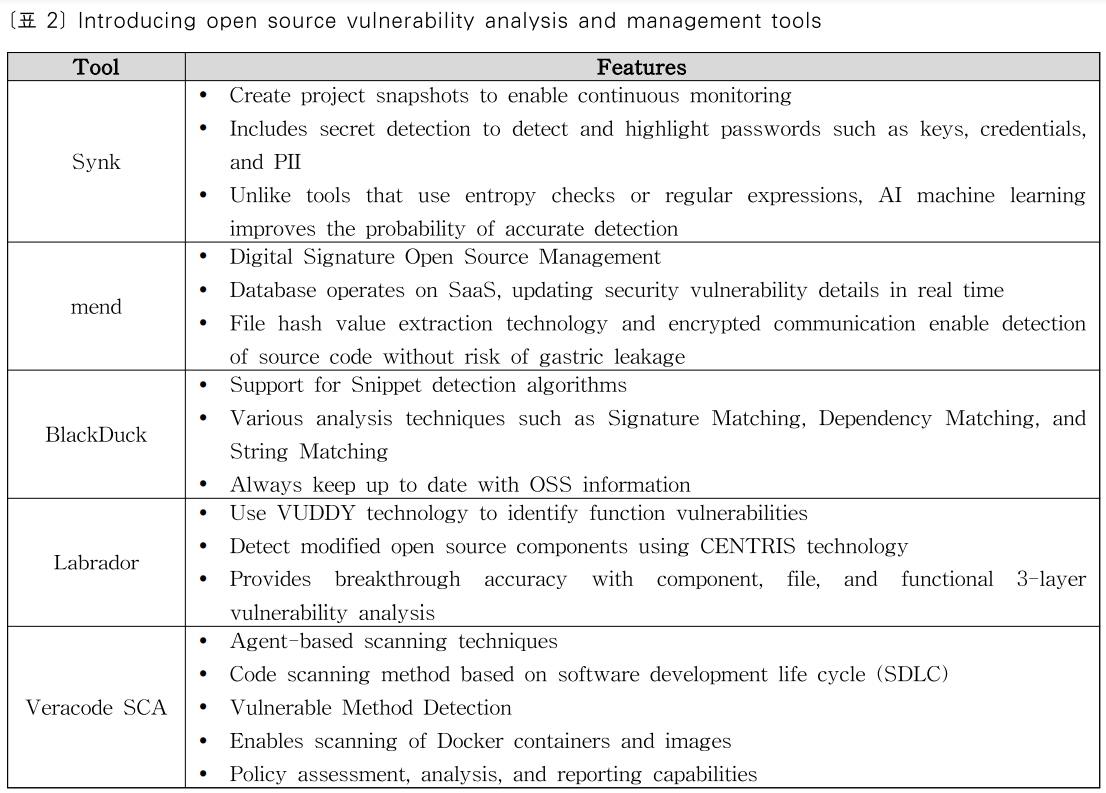

널리 사용되는 OSS 취약성 관리 도구로는 Synopsys의 Black Duck과 WhiteSource의 Mend가있다.

그림 3은 Black Duck의 구성을 나타내며,

그림4는 Mend의 구성을 나타낸다.

Black Duck은 온프레미스 환경에서 제공하고

Mend는 클라우드 서비스로제공하는 것을 표준 서비스로 한다

기존의 OSS 관리 도구는 취약점이 발견되면 감염된 라이브러리를 사용하는 애플리케이션을 식별하는 데 시간이 많이 걸리고, 크기에 따른 시간 지연과 같은 단점이 존재한다.

또한, 취약점이 있는 라이브러리를 사용하는 애플리케이션을 식별해도 오탐지 가능성과 OSS의 가시화가 부족한 경우도 존재한다. 이러한 문제로 인해 OSS 추적성을 위한 새로운 방법으로 SBOM(Software Bill of Materials)을 사용하는 방법이 현재 연구중이다.

김선우, 손경호. (2022). OSS 추적성을 위한 SBOM 동향. 정보보호학회지, 32(5), 53-66.

'02.SW' 카테고리의 다른 글

| OSS (Open Source S/W) (2) | 2024.02.16 |

|---|---|

| OSS (Open Source S/W) - 릴리즈 관리 (0) | 2024.02.16 |

| OSS (Open Source S/W) - 사용 위험 원인 (0) | 2024.02.16 |

| 아키텍처 - 마이크로서비스, MSA - 개발 관점 실무 (0) | 2024.02.13 |

| 데브옵스 (DevOps) - CI/CD (0) | 2024.02.06 |