728x90

반응형

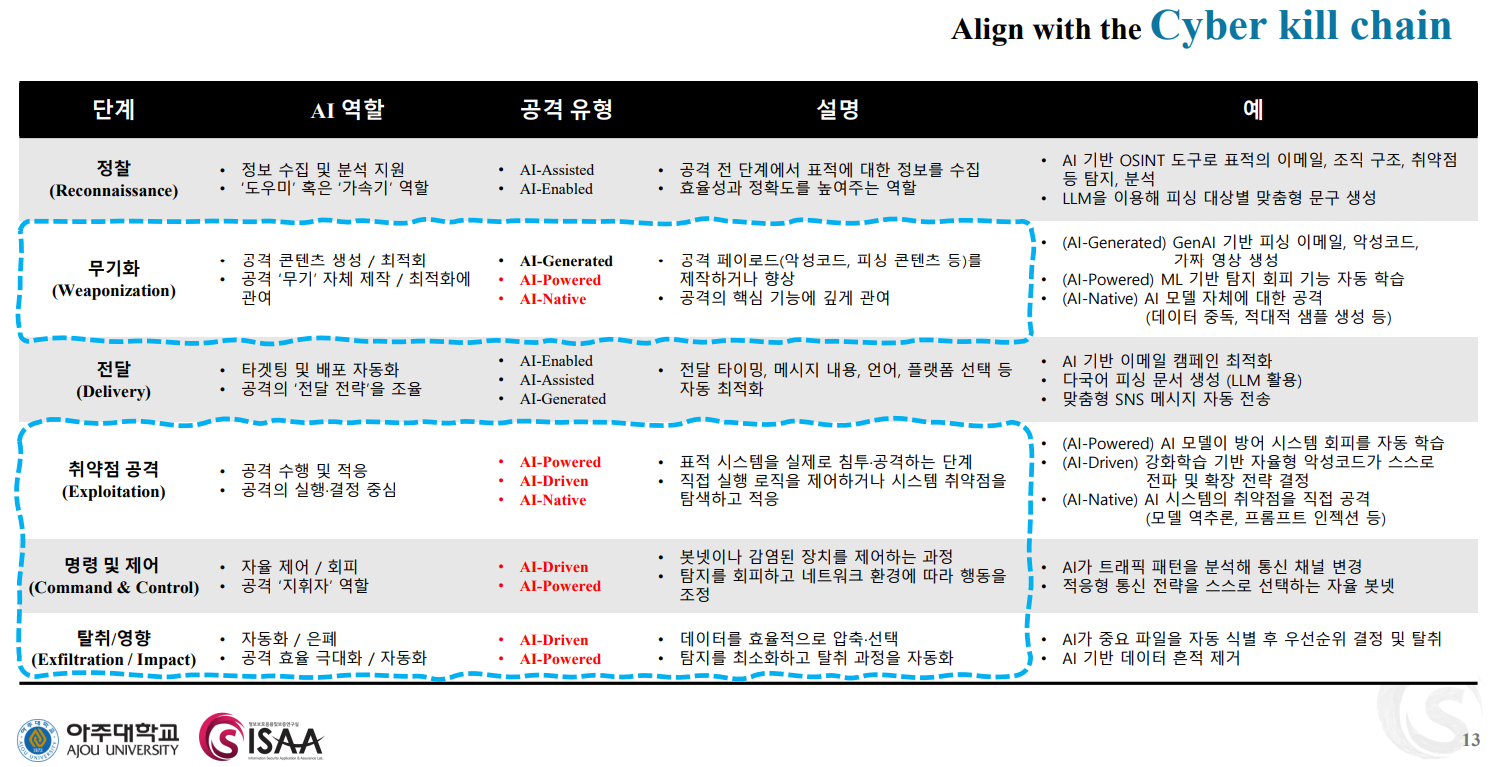

사이버 킬 체인(Cyber Kill Chain)

사이버 킬 체인이란 무엇인가?

‘킬 체인’은 원래 타격순환체계를 의미하는 군사 용어다. 일련의 공격 단계와 그 요소를 파악하여 공격이 발생하기 전에 미리 막겠다는 것이다. 킬 체인은 탐지(find), 확인(fix), 추적(track), 조준(target), 교전(engage), 평가(assess)의 6가지 단계로 구성된다.

초기 단계에서 공격을 예방할수록 더 효과적인 킬 체인 시스템이라 할 수 있다. 예컨대 공격자가 적은 정보를 가지고 있을 수록 추후에 제 3자가 그 공격을 이어받아 완수할 확률이 적어진다.

정찰(Reconnaissance) : 외부자의 시선으로 네트워크 바라보기

공격 코드 제작(Weaponization), 실행(delievery), 취약점 공격(exploit), 설치(installation) : 침입 시도

명령 및 제어(Command and Control, C&C) : 위협의 본격적인 진입

록히든 마틴의 킬 체인 개념은 악성코드 대비 위주인데, 이로 인해 다른 종류의 공격을 잘 못 보게 되는 경우가 생긴다

이런 공격에 대비하기 위해서는 우선 패치 배포를 가속화해야 한다.

애플리케이션에 직접적으로 보안 통제를 내장할 필요가 있다는 지적도 있다.

[개념] 지능화된 공격의 침입을 최대 7단계로 구분하여 APT 표적 공격에 대한 선제적 해킹 방어체계

[단계] 정찰,무기화,침투,탐지,설치,원격제어,표적대상 행동

[정보보호 대책] 탐지,차단,방해,완화,속임,파괴

[침입기법]

1)준비단계:스피어피싱,정보수집,키로깅,악성코드 Deploy, DBD,애드웨어

2)공격단계:루트킷,익스플로잇,제로데이,백도어,키로거,좀비PC,권한탈취/유지은닉

3)종료단계:Data유출,감염,제거.

[대응방안]

1)준비단계:망분리(논리,물리),접근제어,RDP,시그니처분석

2)공격단계:DLP,암호화,ACL,권한관리,Cyber 포렌식 분석

3)종료단계:교육,백신업데이트

[적용제품]

1)준비단계:Web분석, HIDS, Audit Log,Firewall,ACL

2)공격단계:NIPS, DEP,Trapit

3)종료단계:DNS,HoneyPot

사이버 킬체인의 개념은 군수업체 록히드 마틴에서 2009년 발행한 APT 방어에 관련된 백서에서 사용되었으며, 첨단 공격을 파악하기 위한 기준과 기존 인프라 보안장치를 활용한 대응방안에 관해 설명하였다[11]-[14]. 사이버 킬체인은 "공격자의 위협과 공격 의도, 역량, 원칙, 운영 패턴 등을 이해한다면 전통적인 취약점 중심의 프로세스와 시스템으로도 조직의 회복 탄력성을 확보할 수 있다"라 정의되며, 공격자의 공격 대응과 빠른 회복을 위한 공격 구성요소 파악 및 지속적 활동의 법적 책임을 적용하여 공격의 성공 가능성을 낮추는 데 목적을 둔다[15]-[17].

사이버 킬 체인은 정찰(Reconnaissance), 무기화 (Weaponization), 전달(Delivery), 악용(Exploitation)과 설치(Installation), 명령과 제어(Command & Control), 탈출(Exfiltration)의 과정으로 이뤄진다.

관련 연구 동향

공격의 예측은 발생 가능한 공격을 예방할 수 있기에 공격 발생 시 피해를 최소화하여 제삼자의 의도적 침입을 방지한다는 점에 있어 딥러닝과 머신러닝을 적용한 다양한 공격 예측 연구가 진행되고 있다[18]-[20].

Sagar(2017)는 세계 경제의 약 445억 달러가 공격의 방지를 위해 소요됨을 지적하며 기존의 사이버 위협 인텔리전스(CTI, Cyber Threat Intelligence)가 사후 대책을 통한 문제의 해결 방법을 공격자들이 모이는 커뮤니티의 위협을 이해하여 사전 예방이 가능한 CTI 개발을 강조하며 대규모 해커 커뮤니티의 방대한 악성 코드의 수집 및 분석을 통해 위협을 사전에 탐지하는 프레임워크를 제안하였다[21].

Yong(2020)은 취약점의 발견되는 수가 급격하게 증가하는 반면 악용되는 취약점은 발견되는 수에 비례하지 않음을 지적하며 기존의 텍스트 처리 기법에서 텍스트간 관계 파악이 어려운 문제를 해결하기 위해 fastText와 LightGBM 알고리즘을 조합한 fastEmbed라는 예측 모델을 제안하여 기존의 텍스트 처리 기법에서 평균적으로 6.283%의 개선된 결과를 제시하며 익스플로잇 공격 예측 모델을 제안하였다[22].

728x90

'03.Security' 카테고리의 다른 글

| 인공지능 - 보안 - LLM 가드레일 (0) | 2025.10.28 |

|---|---|

| 인공지능 - 보안 (20) | 2025.10.28 |

| 클라우드 컴퓨팅 - 보안 - 금융분야 상용 클라우드컴퓨팅서비스 보안 관리 참고서 ('25년 3개분야 추가) (0) | 2025.10.28 |

| 인공지능 - 보안 - CyberMetric (0) | 2025.10.28 |

| 정보보안 - 위협 모델링 - 위협 인텔리전스 - 엔트로픽 (Anthropic) (0) | 2025.09.02 |