728x90

반응형

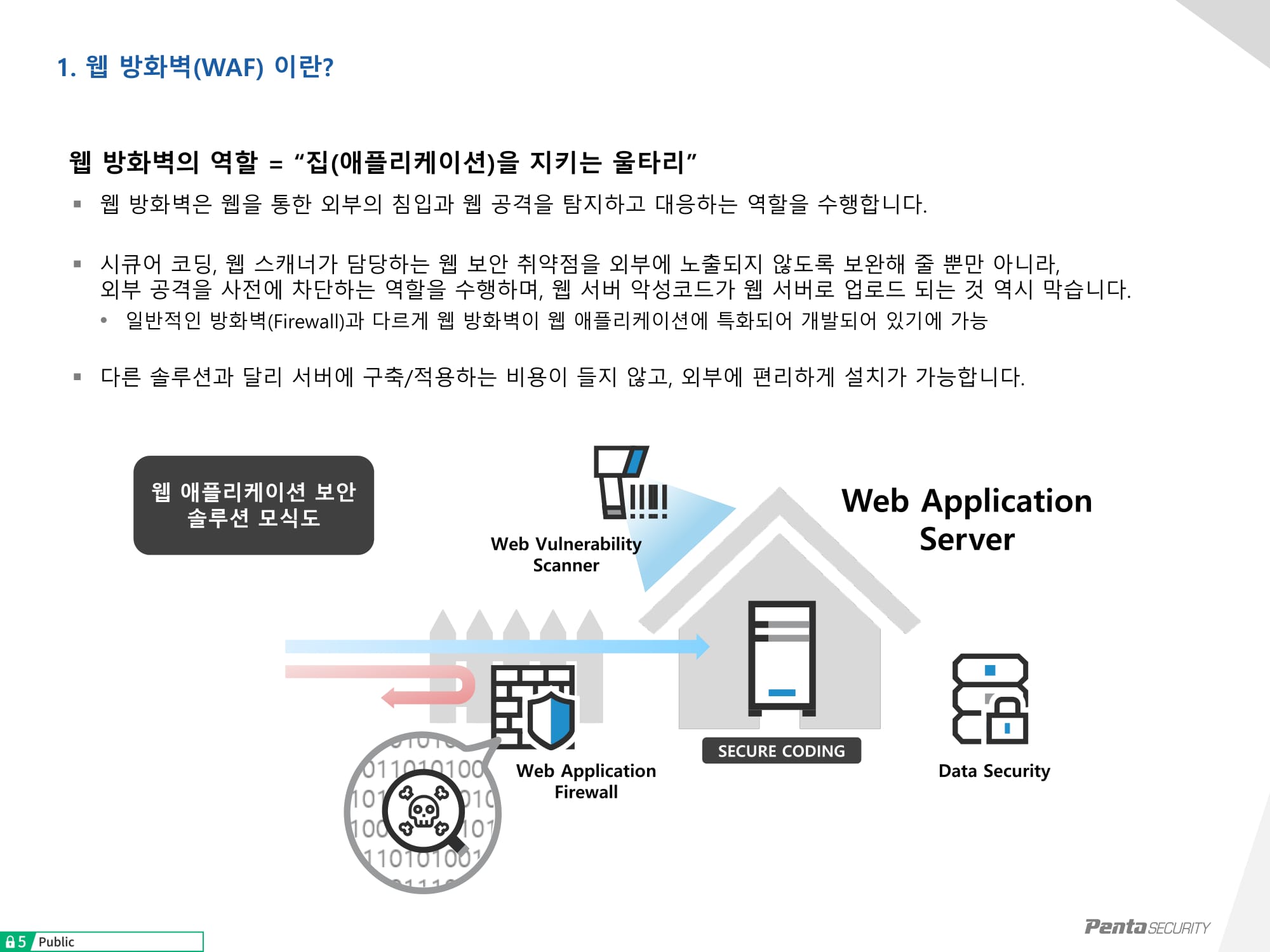

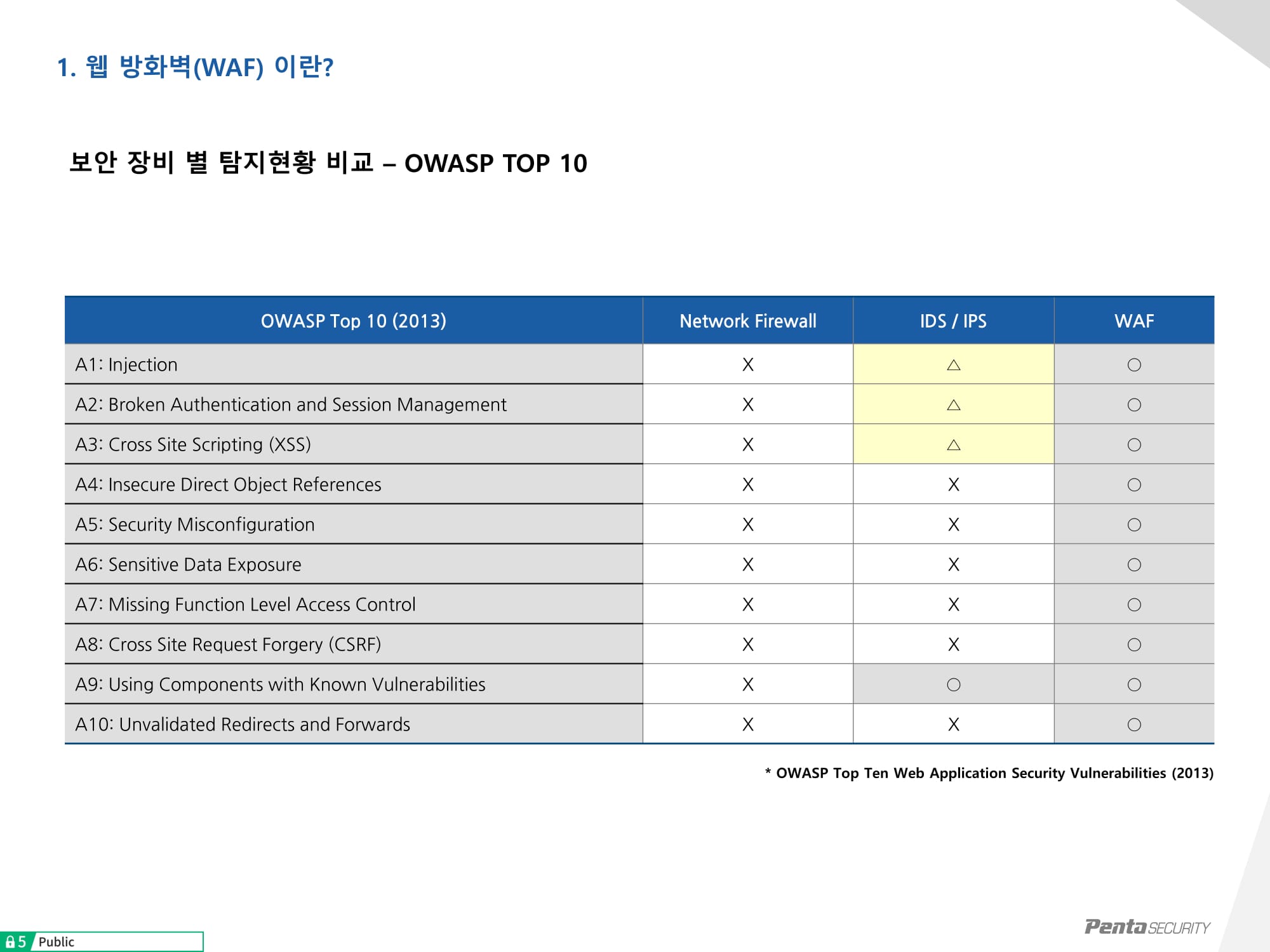

[개념] 애플리케이션 계층 분석 기술과 정규화 기술을 바탕으로 보다 특화된 검사 엔진을 탑재해 침입탐지시스템(IDS)나 침입 방지시스템(IPS)이 탐지할 수 없는 웹 관련 공격방어 기술 (SQL Injection, XSS)

등장배경 : Web의 3tier의 구조적 취약점

1,2세대: White List, Black List, 3세대: 지능형

[유형] NW, Host, Proxy, Filtering

주요기능 [리컨클]

- Request Validation (접근제어, SQL 삽입차단, 스크립트 삽입차단)

- Content Protection (웹 변조 방지, 코드 노출 차단, 신용카드 정보 유출 차단)

- Cloaking : URL 변환, 서버 정보 위장, 서버 부하 분산

웹 서비스와 관련된 최신의 공격 유형은 다음과 같다.

1. 최소 코드 삽입을 통한 악성코드 감염

2. 최소화 소스 변경 또는 보안설정 변경을 통한 2차 침투

3. 악성 URL 삽입만으로 공격 경유지 활용

4. 링크 및 배너를 통한 악성 사이트 접속 유도

결과적으로 누구나 접속 가능한 웹 서비스를 통해 악성코드 를 유포하고, 감염된 사용자 PC를 통해 목적(내부정보 유출, 랜섬, 좀비 유포 등)을 달성한다는 것이다. 이처럼 웹을 통한 공격이 지능화되고 있음에도 웹서비스에 대한 관리는 아직 기 대에 미치지 못하고 있다.

웹 서비스에 대한 관리 현황은 아래와 같다.

1. APM 또는 EMS를 이용해 상시 모니터링을 하고 있지만 설 정된 범위 내에서는 위변조 및 설정 변경 등을 파악할 수 없 다. 보안보다는 서비스에 대한 성능 및 장애를 관리하는 경 향이 있다.

2. 웹 방화벽을 구축해 운영하지만 은닉된 악성코드 및 URL의 삽입 여부를 파악할 수 없다.

3. 중요 페이지는 모니터 상에서 상시적으로 점검하지만 수많 은 하위 페이지에 대한 모니터링은 현실적으로 불가능하다.

4. 상시 제공되어야 하는 웹 서비스 특성상 분기 또는 반기에 취약점 점검을 실시해 취약점을 보완하는 것으로는 부족하 다.

5. 장애 및 성능에 대한 이슈가 발 생하더라도 원인 분석을 위한 근거 데이터를 확보 할 수 없으 며, 가장 중요한 부분인 이슈에 대한 인지를 관리자가 먼저 알 수 없는 경우가 많다.

결론적으로 웹 서비스의 보안을 위해서는 시스템뿐만 아니라 모든 관리 대상의 URL 페이지 별 수시 (최소 1회/일) 점검이 필요하지만 점검에 대한 체크리스트 및 수행 방법론과 심지어 웹에 대한 전담인 력 마저도 부족한 것이 현실이다.

웹 서비스에 대한 관리자의 업무 요건을 정리하면 옆 그림과 같다. 보안 업계는 최근 웹 서비스 보안에 대한 이러한 이슈에 대 응하기 위해 많은 노력을 하고 있다. 그러나 관리해야 할 명확 한 URL에 대한 현황이 파악되지 않은 상황에서 방치돼 있는 수많은 하위 URL 정리 작업을 위한 사업이 진행되고 있다. 나 아가‘클린웹’이라는 이름의 안전한 웹 서비스 제공을 위한 인 프라 구축 사업도 추진하고 있다. 부족한 전담 인력 문제를 해 결하기 위해 웹 안전도 점검을 위한 업무를 명확히 정의하고, 해당 업무를 시스템화해 솔루션으로 구축하며, 상시 모니터링 까지 가능한 관제 업무에 적용하는 사례가 나타나고 있다. 이 미 사이버안전센터를 비롯해 일반 기업, 학교, 지방자치단체 등 사회 전분야로 확산되고 있다.

728x90

'03.Security' 카테고리의 다른 글

| 포렌식 - 안티 포렌식 (0) | 2023.03.24 |

|---|---|

| 포렌식 (1) | 2023.03.24 |

| 정보보안 - ChatGPT의 등장과 함께 변화하는 사이버 보안 (0) | 2023.02.28 |

| 암호화 - 키 관리 (0) | 2023.01.30 |

| 2023 - 보안 핫키워드 (0) | 2023.01.02 |